Bloquear o ataque, deixar passar o tráfego legítimo

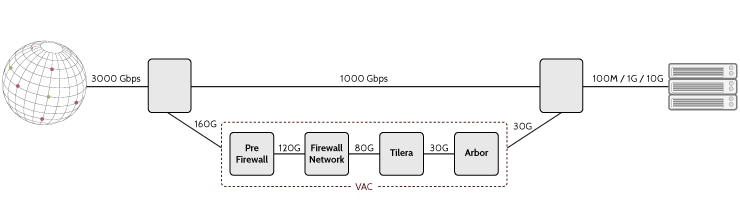

A mitigação é um termo utilizado para designar os meios e as medidas implementadas para atenuar os efeitos negativos ligados a um risco. Para resistir aos ataques DDoS, a mitigação consiste em filtrar o tráfego não legítimo e aspirá-lo através do VAC, deixando passar todos os pacotes legítimos.

O VAC é composto por vários equipamentos em que cada um assegura uma função específica de forma a bloquear um ou vários tipos de ataques (DDoS, Flood, etc.). Em função do ataque, uma ou várias estratégias de defesas podem ser implementadas em cada um dos equipamentos que compõem o VAC.

Para tornar indisponíveis os seus sites, servidor ou infraestrutura, existem 3 estratégias:

Largura de banda : categoria de ataque que consiste em saturar a capacidade de rede do servidor, tornando-o incontactável.

Recursos : categoria de ataque que consiste em fazer esgotar os recursos de sistema da máquina, impedindo-a assim de responder aos pedidos legítimos.

Exploração de uma falha de software : também chamado "exploit", é uma categoria de ataque que tem como alvo uma falha de software particular e tem como objetivo tornar a máquina alvo indisponível, ou ganhar controle da mesma.

Fragmento UDP;

Tamanho dos pacotes;

Autorização dos protocolos TCP, UDP, ICMP, GRE;

Bloqueio de todos os outros protocolos.

Autorizar/bloquear um IP ou uma subrede de IPs;

Autorizar/bloquear um protocolo :

IP (todos os protocolos);

TCP;

UDP;

ICMP;

GRE.

Autorizar/bloquear uma porta ou intervalo de portas TCP ou UDP ;

Autorizar/bloquear os SYN/TCP ;

Autorizar/bloquear todos os pacotes exceto SYN/TCP.

IP Header mal formado;

IP Checksum incorreto;

Checksum UDP incorreto;

Limitação ICMP;

Datagrama UDP mal fragmentado;

DNS Amp.

IP Header mal formado;

Fragmento incompleto;

IP Checksum incorreto ;

Fragmento duplicado;

Fragmento demasiado longo;

Pacote IP / TCP / UDP / ICMP demasiado curto;

Checksum TCP/UDP incorreto ;

Flags TCP inválidas;

Número de sequência inválido;

Deteção de zombie;

Autenticação TCP SYN ;

Autenticação DNS ;

Query DNS mal formada;

Limitação DNS.